27-02-05 17:03

Ranjivost standarda 802.1x u žičanom okruženju

piše DUBRAVKO NARANDŽIĆ

Standard IEEE 802.1x koji opisuje Port-based Network Access Control, osmišljen je s ciljem da omogući nadzor pristupa lokalnoj mreži kroz proces autentikacije. Podržali su ga doslovno svi proizvođači mrežne opreme i softvera. Nije primjenjiv u WAN okruženju ili za kontrolu udaljenog pristupa, ali često se koristi u okruženju gdje je potreban javni pristup mreži putem ethernet sučelja, a posebno za autentikaciju klijenata koji se spajaju bežičnim tehnikama. Sam standard ne specificira sustav za autentikaciju, ali radi sa svim važnijim protokolima poput RADIUS-a, TACACS-a, Kerberosa i certifikata X.509.

Ne ulazeći u pojedinosti protokola, koje je lako saznati iz izvora na internetu, opisujemo situaciju u kojoj je moguće zaobići autentikaciju 802.1x i pristupiti štićenoj žičanoj (wired) mreži iza preklopnika ili druge opreme koja kontrolira pristup. Takvu situaciju IEEE nije predvidio u dokumentima koji čine standard, a na internetu nismo uspjeli pronaći reference uz taj sigurnosni rizik. To, naravno, ne znači da ih nema.

Posebno je zanimljivo što u situaciji kakvu opisujemo upotreba osobnog vatrozida na legitimnom računalu može pomoći uspješnom izvođenju napada, a to je, koliko znamo, jedini slučaj kada ispravno konfiguriran vatrozid, koji nema propust u programskom kodu, može ugroziti sigurnost sustava.

Tipična primjena standarda 802.1x u žičanoj (wired) mreži je zaštita ethernet sučelja dostupnog potencijalnim napadačima. Mjesto na kojem se takvo sučelje nalazi može biti ured u tvrtki koja zahtjeva maksimalnu sigurnost i u kojoj sigurnosna ograničenja važe i za zaposlenike s fizičkim pristupom sučelju; ili terminal za pristup internetu koji je, zajedno s ethernet sučeljem na koji je spojen, dostupan široj javnosti. Računala spojena na takvo sučelje moraju se autenticirati prije nego što im se port na preklopniku otvori za promet. Prije autentikacije port propušta jedino poruke promet potreban za autentikaciju. Pojedine implementacije omogućuju i pristup u npr. ograničeni virtualni LAN prije autentikacije. Nakon autentikacije port je otvoren i autenticirano računalo može komunicirati s računalima u štićenoj mreži. Na taj način zaštićena mreža trebala bi biti sigurna od spajanja nelegitimnih računala i korištenja divljih (rouge) hubova.

Takva primjena do sada se držala sigurnim rješenjem. Ipak, kada potencijalni napadač ima fizički pristup ethernetu, a to je najčešće i razlog primjene standarda 802.1x, on može zaobići autentikaciju i pristupiti štićenoj mreži.

Evo kako: ako napadač isključi legitimno računalo s etherneta, te umjesto njega spoji hub, a legitimno računalo spoji na hub, ono će se ponovo autenticirati da bi dobilo pristup. Na isti hub napadač može spojiti i računalo s kojega operira, te osluškivanjem (sniffing) prometa saznati IP adresu i MAC adresu autenticiranog računala. Kad sazna te podatke, može lažirati (spoofing) IP adresu i MAC adresu svog računala. Na kompromitiranom sučelju koje zahtijeva 802.1x autentikaciju tada će biti dva računala s istom IP adresom i istom MAC adresom, ali mrežni resursi, uključujući i mrežni uređaj koji zahtjeva autentikaciju, neće to znati. Kako 802.1x ne autenticira pojedine pakete, računalo s kojega napadač operira imat će otvoren pristup resursima štićene mreže kao i legitimno računalo.

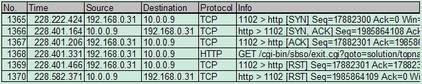

Olakotna okolnost u ovome slučaju je da napadač s računala s kojega operira neće moći uspostaviti TCP konekciju, nego samo poslati connectionless (UDP, ICMP) promet. Uzrok tom ograničenju je postupak uspostavljanja TCP konekcije poznat kao three-way-handshake. Što se događa pri uspostavljanju TCP konekcije prikazano je u tablici 1: svaki put kad napadačevo računalo pokuša uspostaviti TCP konekciju s drugim računalom

na štićenoj mreži, odnosno pošalje Syn paket (No. 1365), ciljno računalo poslat će Syn+Ack paket (No. 1366). Syn+Ack će primiti i legitimno računalo, a kako ono nije poslalo Syn, odgovorit će s Reset porukom (No. 1369), a to će onemogućiti napadača da uspostavi konekciju s ciljnim računalom.

To se ograničenje, međutim, može izbjeći na više načina: ako je na legitimnom računalu postavljen osobni vatrozid, ono neće primiti Syn+Ack poruku i neće poslati Reset poruku koja će prekinuti pokušaj uspostavljanja konekcije. U tom slučaju vatrozid doista može izravno ugroziti sigurnost mreže, čak i kad je ispravno konfiguriran i nema propust u programskom kodu. Ako legitimno računalo nema osobni vatrozid, s računala s kojega operira napadač može onemogućiti legitimnom računalu da pošalje bilo kakav mrežni promet, poput reset poruka, tako da mu jednostavno onemogući komunikaciju mrežom, a za to postoje različite tehnike.

U oba slučaja napadač će moći uspostaviti i TCP konekciju s resursima na štićenoj mreži. Dodatno, ako napadač može odspojiti legitimno računalo s mreže, što u nekim slučajevima može proći nezapaženo, port na preklopniku ostat će otvoren dok god aktivni hub ili računalo s kojeg napadač operira održava električku vezu s preklopnikom i dok ne istekne period za re-autentikaciju (koji često traje 3600 sekundi). Za to vrijeme napadač će moći uspostaviti željeni promet sa štićenom mrežom.

Imajući u vidu opisani rizik, na preporuke različitih autoriteta koji predlažu implementaciju standarda 802.1x zbog zaštite ethernet sučelja na razini pojedinih portova, uključujući i one koje dolaze od proizvođača hardvera i softvera te specijaliziranih organizacija za sigurnost računalnih sustava, trebalo bi gledati kao da više ne vrijede.

Je li moguće izbjeći taj rizik?

Pretpostavljamo kako će se u međuvremenu pojaviti različita rješenja koja će omogućiti jednostavnu i efikasnu kontrolu pristupa mreži na razini pojedinih ethernet sučelja. Danas se, međutim, okruženja koja zahtijevaju maksimalnu sigurnost mogu okrenuti IPSec-u, koji zahvaljujući autentikaciji pojedinih paketa nije podložan takvoj vrsti napada. Uz enkripciju, IPSec može pružiti i dodatnu razinu zaštite.

Preporuke koje predlažu upotrebu osobnog vatrozida na računalu i dalje stoje, obzirom da je opisana situacija u kojoj vatrozid može ugroziti sigurnost mreže doista specifična.

Na kraju, važno je spomenuti i da napad analogan ovom nije moguće izvesti na bežičnoj mreži koja koristi 802.1x ako je komunikacija zaštićena WEP enkripcijom. Ipak, administratore moramo upozoriti i da je WEP ključeve moguće "provaliti" čak i javno dostupnim alatima, te da postoji bar jedna poznata tehnika kojom je moguće zaobići autentikaciju 802.1x na wireless mreži koja nije (ili više nije) zaštićena WEP enkripcijom, pa je potrebno biti na oprezu.

Više o standardu 802.1x pročitajte na stranicama organizacije IEEE:

http://www.ieee802.org/1/pages/802.1x.html

Više o protokolima IP i TCP saznajte na ovim adresama:

http://www.cisco.com/univercd/cc/td/doc/cisintwk/ito_doc/ip.htm

http://support.microsoft.com/default.aspx?scid=KB;EN-US;Q172983&LN=EN-US

Više o ranjivosti standarda 802.1x u bežičnom okruženju pročitajte na ovoj adresi:

http://www.cs.umd.edu/~waa/1x.pdf

|